テレワークを導入・実施するうえで注意すべきサイバーセキュリティリスクと攻撃手法

IT・情報セキュリティ新型コロナウイルス感染予防対策のために、当社でもテレワークを導入しました。テレワーク環境下では、サイバーセキュリティのリスクが高まっていると言われていますが、具体的には、どのような脅威や事例があるのでしょうか。

新型コロナウイルスによる混乱や不安の隙を突いて、標的型攻撃や偽サイトへの誘導(フィッシング)、マルウェア感染などの脅威が増加しています。

また、普段とは異なる環境(個人PC等)からのメール利用により、メール誤送信を原因とした情報漏えいの事案も多くなっています。攻撃する側からすれば、より成功する確率を高められるタイミングということになりますので、対策が求められています。

解説

はじめに

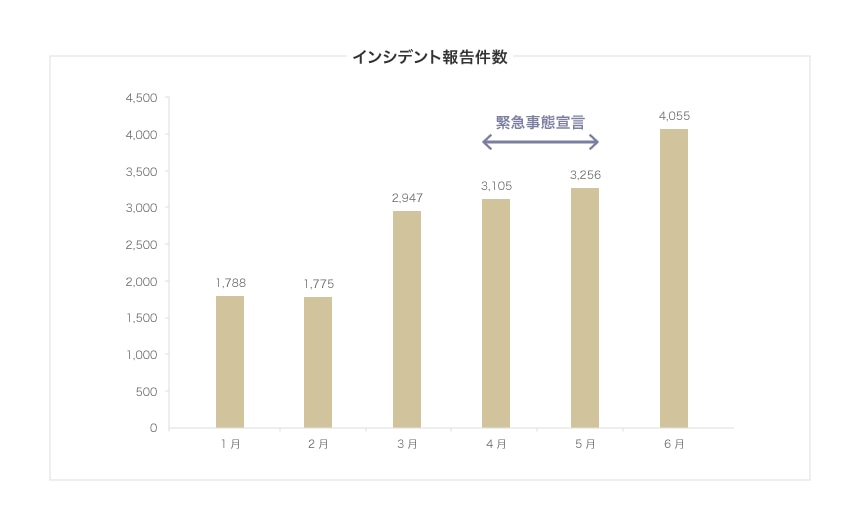

一般社団法人JPCERTコーディネーションセンター(以下「JPCERT/CC」)が公表したインシデント報告対応レポート 1 によると、2020年4月から6月の報告件数は10,416件で、前四半期の6,510件 2 から約60%増加したと報じられています。

図1は、2020年1月~6月までの報告件数の推移を表したものです。増加理由のすべてが新型コロナウイルスに関連するとは言えませんが、緊急事態宣言が発令された4月7日から解除の5月25日までと被る期間で増加傾向が見られており、実際に新型コロナウイルスの混乱を狙った事案も発生しています。

「JPCERT/CC インシデント報告対応レポート 2020年4月1日~2020年6月30日」4頁の図1をもとに作成)

本稿では、特に新型コロナウイルス感染症の流行と関連して被害が多く見られる、フィッシング、Webサイトの改ざん、標的型攻撃を取り上げて、解説します。また紙面の関係上、対策については別稿で解説することとします。

フィッシング

フィッシングとは、金融機関やクレジットカード会社等の企業サイトを装った偽のサイトを開設し、そこに誘導することでログインパスワードやクレジットカード番号などを入力させるインターネット詐欺のことです。

検索サービスを利用する場合には、正規サイトに混ざって検索結果に表示されることもあるため、注意が必要です。また、フィッシングでは、メールやSNSなどを使って、ユーザを偽サイトに誘導する手口も多く使われています。

偽サイトには、「COVID-19」など新型コロナウイルスに関連する文字列を使用して閲覧者の関心を惹き、誘導しやすくする手口も見られるため注意すべきです。外出自粛でメールを使う機会が増えていることに加え、在宅勤務によって新たなツール(SaaSなど)を利用する必要が生じているにもかかわらず、すぐに周囲に相談できる人がいない環境であることも、被害の増加につながっている可能性が高いと考えます。このようなサイトへ誘導するメールには、注意が必要でしょう。

Webサイト改ざん

Webサイト改ざんとは、攻撃者によって企業サイトのコンテンツが意図しないコードを埋め込まれたり、書き換えられたりすることを指します。企業サイトの脆弱性(OSやプラットフォームの脆弱性やSQLインジェクションをはじめとするWebアプリケーションの脆弱性など)を突いたり、マルウェアに感染させたりすることで目的を実現しようとする攻撃の手口です。

具体的な手法の1つとして、サポート詐欺という手口による被害が確認されています。サポート詐欺は、Webサイトを改ざんすることで偽のセキュリティ警告画面を表示させたり不正サイトへ遷移させたりして操作を誘導する例があります。以前からその手口は確認されていますが、在宅環境下でユーザの不安を煽りやすくなっていることから注意が必要です。

Webサイト改ざんは個人情報を盗むことが主な目的であることが多いですが、それが最終目的ではなく、標的型攻撃の足がかかりとして個人情報を盗むという場合もあります。標的型攻撃については、次項で解説します。

標的型攻撃

攻撃者は、新型コロナウイルスという人類全体の脅威に対しても忖度することはなく、治療等の対応に追われている医療機関を狙った標的型攻撃が増えています 3。

攻撃に使われるマルウェアの1つとしてランサムウェアがありますが、これはコンピュータ上に保存されている電子カルテなどのデータを暗号化して使用不能にし、元に戻して欲しければ金銭(身代金)を支払うように求めるタイプのマルウェアです。最初はさほど大きな金額を要求しないものの、データの復旧期限を設け、時間が経過するごとに金額を釣り上げていく手法を取ることもあります。また、暗号化とともに、データを事前に盗み出しておき、金銭を支払わない場合には、そのデータを公開するという二重の脅しをかけてくる事例もあります 4。

標的型攻撃の事例としては、大手自動車メーカーを狙ったもの 5 が記憶に新しいですが、この事例の特徴は、不特定多数へのばらまき型攻撃ではなく、特定の企業・組織を狙った点にあります。本件については、詳細が明らかになっていないものの、入念な事前活動があったと言われ、被害が発生するかなり前から内部には侵入しており、攻撃のタイミングを計っていたものと考えられています。この事例では、システムの停止により業務に多大な影響を及ぼしました。

操業停止(業務の中断)、知的財産の窃取、個人情報の漏えいは、企業にとって非常に高いリスクであるため、金銭(身代金)を要求する側の攻撃者にとっては、狙い通りだったとも言えるでしょう。

各企業においてはテレワークの普及が、こうしたリスクの増大につながらないよう、重要データの保護やバックアップについて、見直しが必要と考えます。

まとめ

4.で紹介した事例のように、攻撃者が用意周到に技術的な弱点を探りながら、攻撃目標を狙うケースは、件数としては少ないものの、増えてきています。ただし、こうしたテクノロジーを活用した攻撃だけがサイバー攻撃ではありません。フィッシングやWebサイト改ざんの事例のように、ヒトの心理的弱点(Fear(不安)、Uncertainty(不確実)、Doubt(疑念)の頭文字を取り、FUDと呼びます)を突いた攻撃も多く見られます。セキュリティリスクに関し、在宅勤務中の一斉メールでの誤送信が増えているのも、急な連絡の必要によって慌てたことに起因するものと考えられます。

今回は、新型コロナウイルス感染という大きな不安の隙を突く、サイバー攻撃の動向と事例を紹介しました。次回は、企業として、これにどう対応していくべきかを解説したいと思います。

最後に、本文中の意見に関わる部分は私見であり、デロイトトーマツグループによる公式見解ではないことを付け加えさせていただきます。

-

一般社団法人 JPCERT コーディネーションセンター「JPCERT/CC インシデント報告対応レポート 2020年4月1日~2020年6月30日」(2020年7月14日、2020年8月24日最終閲覧) ↩︎

-

一般社団法人 JPCERT コーディネーションセンター「JPCERT/CC インシデント報告対応レポート 2020年1月1日~2020年3月31日」(2020年4月14日、2020年8月24日最終閲覧) ↩︎

-

日本経済新聞「コロナ渦中の病院に身代金要求 非道のサイバー攻撃」(2020年5月27日、2020年8月24日最終閲覧) ↩︎

-

赤十字国際委員会(ICRC)「Call to governments: Work together to stop cyber attacks on health care」(2020年5月25日、2020年8月12日最終閲覧)

日本経済新聞「船舶用品の検査機関、標的型ランサムウエアに感染か」(2020年5月25日、2020年8月24日最終閲覧) ↩︎ -

日本経済新聞「サイバー攻撃ウイルス、ホンダ標的に開発か 専門家解析」(2020年6月16日、2020年8月24日最終閲覧) ↩︎

有限責任監査法人トーマツ

デロイト トーマツ サイバー合同会社

有限責任監査法人トーマツ