「標的型メール攻撃」にはどのような対策を講じる必要があるか

IT・情報セキュリティ「標的型メール攻撃」による情報漏えい事件が相次いでいます。当社でも、対策を講じる必要があるのではないかと考えていますが、何をどこまでやれば良いのでしょうか。

感染を完全に防ぐことは難しいので、「感染しても漏えいしない」仕組みが必要です。

最低限の対応として、以下の(1)~(3)を検討する必要があると考えられます。

(1)感染した場合でも被害を最小化する仕組み、例えばネットワークの遮断の導入

(2)パスワードの設定又は暗号化

(3)事案の発生又は兆候を把握した場合の迅速な情報連絡体制(確認と訓練)

解説

「標的型メール攻撃」による情報漏えいの現状

個人情報漏えいの件数と原因

「標的型メール攻撃」による情報漏えいが相次いでいます。2015年に発生した日本年金機構からの125万件の個人情報漏えいが記憶に新しいところですが、近時も2016年に大手旅行代理店の子会社からパスポート番号を含む793万件の個人情報が漏えいする事件が発生しています。

日本ネットワークセキュリティ協会が公表している統計によれば、2015年の個人情報漏えい事件(インシデント)の件数は799件に上っています。報道されるのは氷山の一角に過ぎず、情報漏えい事件は想像以上に頻発している身近な事件だということが分かります。

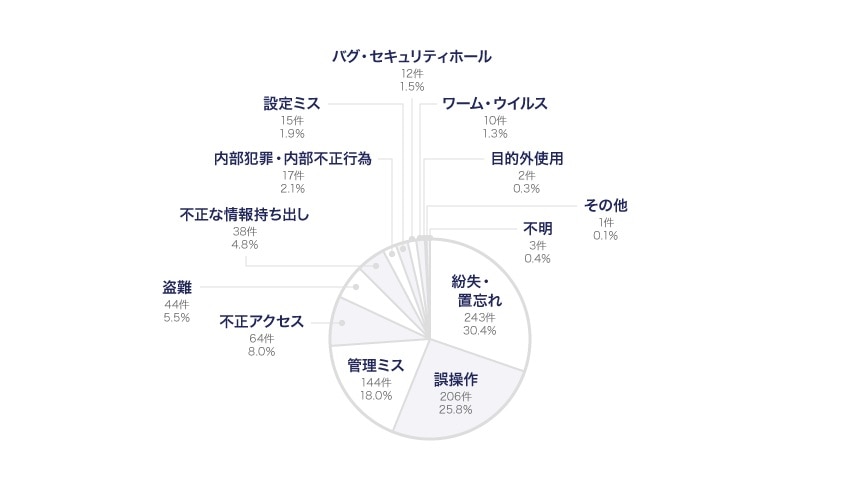

その原因を見てみると、紛失・置き忘れ、誤操作、管理ミスという「うっかりミス」が約4分の3を占めており、不正アクセスは8.0%、バグ・セキュリティホールは1.5%、ワーム・ウィルスは1.3%に過ぎません。つまり、情報漏えいのほとんどは、サイバー攻撃によるものではなく、従業員の「うっかりミス」によるものということができます。

特定非営利活動法人 日本ネットワークセキュリティ協会 2015年 情報セキュリティインシデントに関する調査報告書 【速報版】より

サイバー攻撃による情報漏えいの特徴

情報セキュリティは件数が少ないからといって軽視してよいかというと、そうではありません。サイバー攻撃による情報漏えいの特徴は、漏えいしたときの件数が多い点にあるからです。

例えば、社内の営業担当者が電車の中でカバンを紛失しても、自分が担当する取引先の担当者50人分のリストが紛失した、といった程度で済むケースがほとんどでしょう。これに対し、サイバー攻撃に遭って情報漏えいをするときには、社内のデータを丸ごと持って行かれますので、あっという間に数万件の漏えいになってしまいます。

ですから、発生頻度が高い「うっかりミス」を減らすことと、漏えいしたときのダメージが大きいサイバー攻撃へ対処することの両方が必要であるといえます。

「標的型メール攻撃」とは

では、近時頻発している「標的型メール攻撃」とは何でしょうか。

かつて、コンピュータウィルスは、ウィルスとなるプログラムを世の中にばらまいて、運が悪い人間が感染し情報が漏えいする、という「ばらまき型」でした。ところが、最近では、ほとんどの企業がウィルス対策ソフトを導入したため、「ばらまき型」ウィルスは感染しなくなってきました。ウィルスを作成している攻撃側も、情報を漏えいさせるという「経済活動」をしている訳ですから、これではビジネスになりません。

そこで、最近は、特定の人物や特定の会社・組織に標的を定め、実在する人物の名前を騙ったり、実際の業務内容に関係した内容を記載したメールを送りつけ、添付ファイルを開かせるなどしてウィルスに感染させる手法が横行しています。これを「標的型メール攻撃」といいます。

例えば、日本年金機構が平成27年8月20日に公表した「不正アクセスによる情報流出事案に関する調査報告書」によれば、以下のメールが届いたとされています。

なお、報告書では以下を含めた、文面の異なる4パターンのメールが示されています。

| 件名 | 「厚生年金基金制度の見直しについて(試案)に関する意見」 |

| 差出人 | ○○○○@yahoo.co.jp |

| 本文 | ○○様 5月1日に開催された厚労省「厚生年金基金制度の関する専門委員会」最終回では、厚生年金制度廃止の方向性を是とする内容が提出されました。これを受けて、企年協では「厚生年金基金制度の見直しについて(試案)に関する意見」を、5月5日に厚労省年金局企業年金国民年金基金の渡辺課長に提出いたしました。 添付ファイルをご覧ください。 ○○ |

このメールは、標的型メール攻撃の典型例といえるものです。

まず、本文に記載されている「○○様」は、宛先になっていた業務用メールアドレスの担当部署に実在する職員の苗字でした。次に、実際に行われていた厚生労働省の委員会を騙り、実際に存在している「『厚生年金基金制度の見直しについて(試案)』に関する意見」を、実在する厚生労働省の課長に提出したという内容になっています。さらに、「企年協」という「業界用語」まで用いられています。これを受け取った日本年金機構の職員は、厚生労働省の委員会で新たな意見が出てきたのかと思い、ファイルを開いてしまったというわけです。

このように、その人やその組織であれば開くであろうメールをわざわざ作成し、感染させるのが標的型メール攻撃です。感染を防ぐことが極めて難しい手法といえるでしょう。

「標的型メール攻撃」に企業はどう対応するべきか

これに対し、企業はどのように対応すべきでしょうか。

現在、セキュリティ・ベンダなどが様々なソリューション(例えば、不正な通信が行われていることを検知するシステムなど)を提供していますから、それを導入することが考えられます。また、抜き打ちで標的型攻撃メールの模擬訓練を行うサービスもあり、これを繰り返し実施すると効果があるといわれています。

ただ、これらのソリューションやサービスを導入するにはコストがかかりますので、まずは最低限何をすべきかを考える必要があります。

ここで参考にすべきは、個人情報保護委員会が公表しているマイナンバー法の事業者向けガイドラインのQ&Aです。個人情報保護委員会が、日本年金機構の情報漏えい事件を踏まえて平成27年8月に追加した「Q11-4」において、標的型メール攻撃について対応策を述べているからです。

もちろん、これはマイナンバーの安全管理措置に関するQ&Aですが、個人情報保護委員会は平成29年以降に個人情報保護法についても権限を持つことになりますから、このQ&Aの考え方は個人情報に対しても妥当すると考えるべきです。

A 11-4 情報システムを外部からの不正アクセス又は不正ソフトウェアから保護する仕組みを導入し適切に運用する等のガイドラインの遵守に加え、次のような安全管理措置を講ずることが考えられます。

- 不正アクセス等の被害に遭った場合であっても、被害を最小化する仕組み(ネットワークの遮断等)を導入し、適切に運用する。

- 特定個人情報ファイルを端末に保存する必要がある場合、パスワードの設定又は暗号化により秘匿する(データの暗号化又はパスワードによる保護に当たっては、不正に入手した者が容易に解読できないように、暗号鍵及びパスワードの運用管理、パスワードに用いる文字の種類や桁数等の要素を考慮する。)。

- 情報漏えい等の事案の発生又は兆候を把握した場合の迅速な情報連絡体制についての確認・訓練を行う。 また、独立行政法人情報処理推進機構(IPA)等がホームページで公表しているセキュリティ対策等を参考にすることも考えられます。

これによれば、考えられる対策は3つであるとされています。

(1)感染した場合でも被害を最小化する仕組み、例えばネットワークの遮断を導入する

これは極めて有効な対策だといえます。いくら腕の立つ攻撃者でも、通信ケーブルを抜かれてしまっては情報を抜き取ることは通常できないからです。パソコンが稼働しているときにケーブルを抜くとパソコンが壊れてしまう可能性があるかもしれませんが、パソコンが壊れてもせいぜい10万円程度の被害でしょうから、会社の情報が丸ごと盗まれるのと比べると大した金額ではありません。

ですから、「うちの会社はパソコンが壊れることよりも情報が盗まれないことを重視している。パソコンなんか壊れても構わないから、何か不審な動きがあったらすぐに全てのケーブルを抜いて下さい。」という明確なメッセージを会社から社員に向けて発信しておく、ということが重要です。

(2)パスワードの設定又は暗号化

これも古典的ですが、有効な対策です。特定個人情報ファイル等の重要情報を端末に保存する際はパスワードをかける事を心がけるよう、社内に周知しておくとよいでしょう。

実務的には、暗号化がされている場合には、漏えい時の本人への連絡義務が軽くなるというメリットもあります。すなわち、個人情報保護法の経済産業分野に関するガイドラインでは、「事故又は違反への対処」として「影響を受ける可能性のある本人への連絡」が望まれるとされていますが、「高度な暗号化等の秘匿化が施されている場合」などには「本人への連絡を省略しても構わないものと考えられる」とされているのです。

(3)事案の発生又は兆候を把握した場合の迅速な情報連絡体制(確認と訓練)

何かあったときに、すぐに情報が必要な部署に上がってくることも極めて重要です。例えば、IT部門に報告がなければ、技術的な対策をとることができず、被害が広がってしまうからです。

以上の3つの対応が最低限のものとして考えられますが、ここでのポイントは、もはや感染を防ぐことはできないから、感染した場合にも漏えいを最小限に抑える措置が求められている、という点にあります。

まずは、個人情報保護委員会がいう(1)~(3)を導入し、感染した場合でも漏えいを最小限とする対策を打った上で、余裕があれば、各種のソリューションやサービスの導入を考えるのが現実的と考えられます。

中小企業の向けの相談窓口として、東京都・警視庁の「Tcyss」(ティーサイス)や京都府警の「Ksisnet」(ケーシスネット)などがあります。Ksisnetでは標的型メールの訓練も実施しているとのことですので、相談してみる価値があると思われます。

また、IPA(独立行政法人情報処理推進機構)が「標的型攻撃メールの例と見分け方」というレポートを発表しています。社内教育の際に参考になりますのでご参照ください。

牛島総合法律事務所

- コーポレート・M&A

- IT・情報セキュリティ

- 知的財産権・エンタメ

- 危機管理・内部統制

- 訴訟・争訟

- ベンチャー