IoTセキュリティガイドラインの概要と法務面の留意点

IT・情報セキュリティ

目次

2016年7月5日、総務省及び経済産業省が「IoTセキュリティガイドライン ver1.0」を公表した。同ガイドラインは、IoT機器、システム、サービスについて、セキュリティ確保のために求められる基本的な取り組みを明らかにしたものである。

今後、IoT機器、システム、サービスが急激に発展していくことが予想される。国が初めて発表したガイドラインに何が記載されており、法務面で何を注意すべきなのかを把握しておくことは、IoT機器等を提供する側の企業にとっても、それを利用する側の企業にとっても重要であると考えられる。

IoTとは

IoTとは、「Internet of Things」すなわち「モノのインターネット」の略であり、コンピュータなどの情報機器だけではなく、世の中に存在するモノがインターネットに接続して通信することを意味する。

現在は、主にコンピュータ(サーバやパソコン)やスマートフォンだけがインターネットに接続して通信を行っている。これが、今後、自動車をはじめとする機械、部品、人、動物など、あらゆるモノがインターネットに接続する時代になる。

たとえば、大型機械の回転軸に振動センサーを取り付けて、センサーがインターネットに接続してメーカにデータを送信すれば、異常振動があることをメーカが把握してメンテナンスを行うことができる。あるいは、人の体内にセンサーを埋め込んでおけば、リアルタイムで健康状態を把握することができる。これをIoTと呼ぶのである。

ここで、「モノ」とカタカナを用いるのは、いわゆる「物」だけではなく、人や動物など、この世に存在するあらゆるモノを含むからである。物も人も含めすべての「モノ」がインターネットにつながることを、「Internet of Thing(IoT)」と表現している。

IoT時代が到来する背景には、経済的には、センサーや無線タグの低価格化が進んでいることがある。

また、技術的には、IPv6の本格的な普及が背景にある。「IP」とは、Internet Protocol(インターネット・プロトコル)の略であり、インターネットで利用されている通信手順(規格)のことである。

IPでは、インターネットに接続しているすべての端末に「IPアドレス」と呼ばれる一意の番号を割り当てて通信を行っている。現在、一般的に利用されているプロトコルはIPv4(IPバージョン4)であるが、IPv4ではIPアドレスが2の32乗個(約43億)しか存在しない。つまり、インターネットには、約43億台の端末しか同時に接続できない。

当然ながら、これでは数が足りなくなってしまったため、IPアドレスを2の128乗個(約340潤個)に増やしたIPv6(IPバージョン6)の利用が始まっている。340潤個とは、340兆×1兆×1兆個である。これは、地球の表面積1平方センチメートルあたり約6670京個のIPアドレスを割り当てることができることを意味する。こうなれば、地球上のあらゆるモノにIPアドレスを割り当てることできる。これがIoTの時代が始まる前提である。

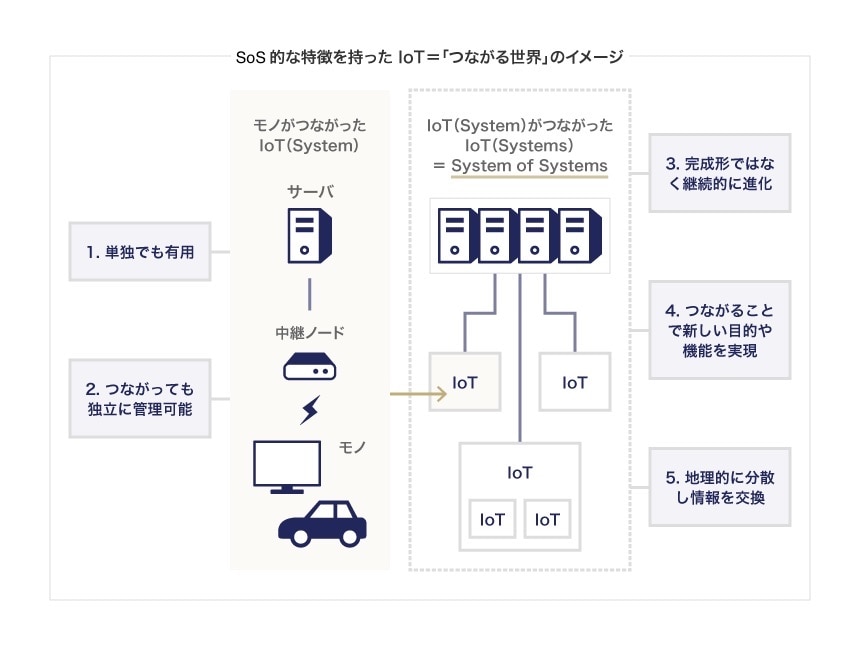

さらに、IoTのシステム同士を相互に接続し、大きなシステムやサービスにすることが想定される。これをSystem of Systems(SoS)と呼ぶ。例えば、巨大な発電所、家庭用のソーラー電池パネル、インターネットに接続されて検針できる電力メーター(スマートメーター)、送電網などは、それぞれが単独のシステムを構成しているが、これらのシステムを繋げて1つの大きなシステムにすると、電力需要と電力供給をリアルタイムで計測・予測して、最適な電力供給ができるようになる。これを「スマートグリッド」と呼ぶ。スマートグリッドは、典型的なSystem of Systems(SoS)である。

IoTのセキュリティ問題

IoTでは、これまでインターネットに接続されてこなかった機器がインターネットに接続されることになる。これによって新たな脅威が発生しており、セキュリティ対策が必要になっている。

IoTセキュリティガイドラインの概要資料では、以下の2つの例をあげて、セキュリティ対策の必要性を訴えている。

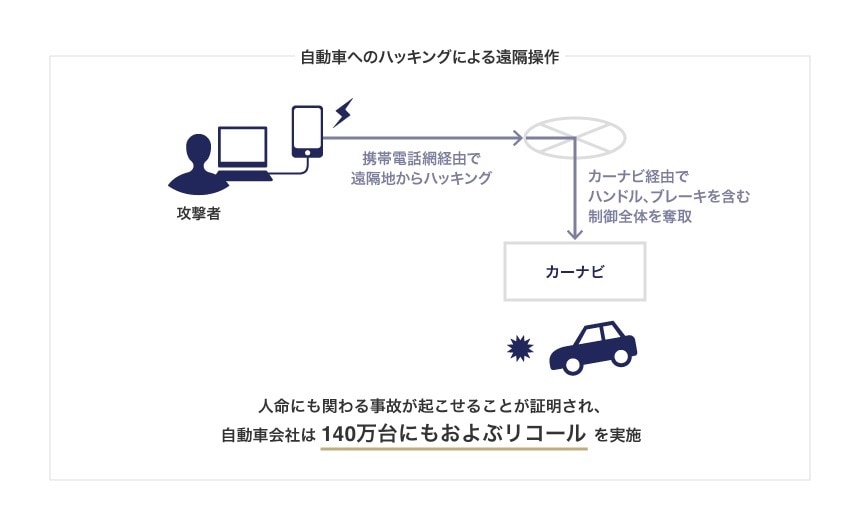

自動車へのハッキングによる遠隔操作

最近のカーナビは、渋滞情報のやりとりなどのために、携帯電話回線を使った通信機能を備えているものが多い。ここにセキュリティ上の脆弱性があり、攻撃者が携帯電話回線経由で遠隔地からカーナビをハッキングし、カーナビ経由でハンドル、ブレーキを含む自動車の制御全体を奪取できることが判明した事件があった。

これにより、人命にも関わる事故を起こせることが証明され、自動車会社は140万台ものリコールを行った。

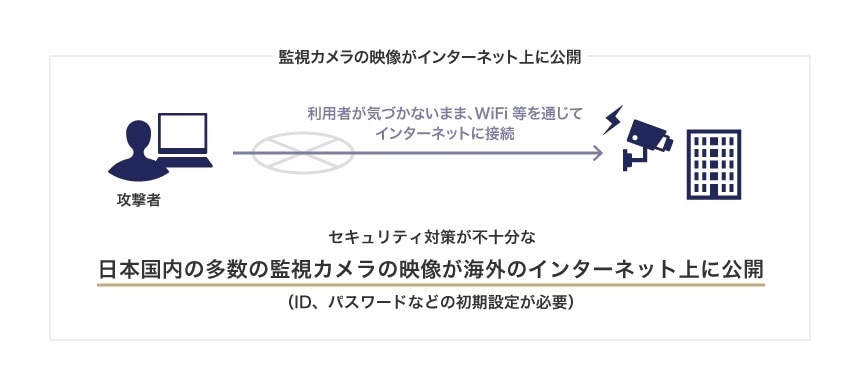

監視カメラの映像がインターネット上に公開

監視カメラ(ネットワークカメラ)の多くが、Wi-Fi等を通じてインターネットに接続されている。ところが、多数のカメラのセキュリティ対策が不十分であり(ID及びパスワードが初期設定のままになっているケースが多い)、そのような監視カメラの映像を一覧表にして公開する海外のウェブサイトが登場する事態になっている。

このようなIoTへの脅威は、IoT特有の性質が影響している。

IoTセキュリティガイドラインでは、IoT特有の性質として、以下6つをあげている。

| 性質1 | 脅威の影響範囲・影響度合いが大きいこと | 機器単体に留まらずIoTシステム・サービス全体に波及する。また、自動車・医療分野等では生命の危機まで生じる。 |

| 性質2 | IoT 機器のライフサイクルが長いこと | 工場の制御機器等をはじめ、10年以上の長期にわたって使われ、構築時のセキュリティ対策が後に危殆化する可能性がある。 |

| 性質3 | IoT 機器に対する監視が行き届きにくいこと | IoT 機器の多くは、パソコンやスマートフォン等のような画面がないため、問題が発生していることがわかりにくい。 |

| 性質4 | IoT 機器側とネットワーク側の環境や特性の相互理解が不十分であること | IoT 機器がネットワークに接続することによって、所要の安全や性能を満たすことができなくなる可能性がある。 |

| 性質5 | IoT 機器の機能・性能が限られていること | センサー等の単純な機器しかない場合があり、暗号化等のセキュリティ対策を適用できない場合がある。 |

| 性質6 | 開発者が想定していなかった接続が行われる可能性があること | あらゆるモノが通信機能を持つようになる結果、当初は外部につながっていなかったモノがネットワークにつながる可能性がある。 |

IoTでは、これらの性質を踏まえたセキュリティ対策を講じる必要がある。

法務面での留意点

「当時の技術的水準」として法的義務になる可能性

以下にIoTセキュリティガイドラインの内容を要約し、掲載するが、それ自体がただちに法的拘束力を持つものではない。

しかしながら、IoT機器にセキュリティ上の脆弱性があり、機器の購入者、サービスの提供を受けている顧客、第三者等に損害を与えた場合には、債務不履行責任や不法行為責任を負う可能性がある。また、会社に損害を与えた場合には取締役としての善管注意義務も問題となる。

このような法的責任を追及された際に、法的に何をしておく義務があったのかが問題となるが、その際に「当時の技術水準」として、官公庁が公表しているガイドライン等が参照されることになることに注意が必要である(詳細は、実務Q&A「会社・取締役が法的義務を負っている情報セキュリティのレベルとは」を参照されたい)。IoTについては、将来、IoTセキュリティガイドラインが「当時の技術水準」として法的義務であったとされる可能性があることになる。

法務担当はIoTセキュリティガイドラインをどう活用するか

もう1点強調すべきは、IoTセキュリティガイドラインは、このような法的リスク回避のためだけではなく、積極的に活用していくべきものでもある点であろう。

近時も、小型のネットワーク機器を販売した後になって、セキュリティ上の脆弱性が発見され、製品をすべて回収する対応をとったケースがあった。セキュリティへの要求が高まっている状況下で、出荷後の製品回収のように会社に大きな経済的負担を生じる事態をできる限り避ける手段として、現時点での「ベストプラクティス」であるIoTセキュリティガイドラインを積極的に活用することが考えられるのである。

すなわち、社内の開発者が気づくことには一定の限界があるから、IoTセキュリティガイドラインが掲げる5つの指針(具体的には21の要点)をチェックリストとして用い、製品の規格・設計段階で、セキュリティ対策に漏れがないかを確認する手段としての活用が期待されるところである。

IoTセキュリティガイドラインver1.0における「IoT セキュリティ対策の 5 つの指針」

5つの指針の概要

以上のような現状認識を踏まえ、IoTセキュリティガイドラインは、5つの指針と21の要点を掲げている。

| 方針 | 指針1 IoT の性質を考慮した基本方針を定める |

要点 1. 経営者が IoT セキュリティにコミットする |

| 要点 2. 内部不正やミスに備える | ||

| 分析 | 指針2 IoT のリスクを認識する |

要点 3. 守るべきものを特定する |

| 要点 4. つながることによるリスクを想定する | ||

| 要点 5. つながりで波及するリスクを想定する | ||

| 要点 6. 物理的なリスクを認識する | ||

| 要点 7. 過去の事例に学ぶ | ||

| 設計 | 指針3 守るべきものを守る設計を考える |

要点 8. 個々でも全体でも守れる設計をする |

| 要点 9. つながる相手に迷惑をかけない設計をする | ||

| 要点 10. 安全安心を実現する設計の整合性をとる | ||

| 要点 11. 不特定の相手とつなげられても安全安心を確保できる設計をする | ||

| 要点 12. 安全安心を実現する設計の検証・評価を行う | ||

| 構築・接続 | 指針4 ネットワーク上での対策を考える |

要点 13. 機器等がどのような状態かを把握し、記録する機能を設ける |

| 要点 14. 機能及び用途に応じて適切にネットワーク接続する | ||

| 要点 15. 初期設定に留意する | ||

| 要点 16. 認証機能を導入する | ||

| 運用・保守 | 指針5 安全安心な状態を維持し、情報発信・共有を行う |

要点 17. 出荷・リリース後も安全安心な状態を維持する |

| 要点 18. 出荷・リリース後も IoT リスクを把握し、関係者に守っても らいたいことを伝える | ||

| 要点 19. つながることによるリスクを一般利用者に知ってもらう | ||

| 要点 20. IoT システム・サービスにおける関係者の役割を認識する | ||

| 要点 21. 脆弱な機器を把握し、適切に注意喚起を行う |

ガイドライン本体は非常に分量も多く、読み込むには時間もかかるため、以下、ポイントとなる点を整理し、概要を解説する。

指針1:IoT の性質を考慮した基本方針を定める

要点1:経営者が IoT セキュリティにコミットする

経営者は、経済産業省が公表している「サイバーセキュリティ経営ガイドライン」を踏まえた対応を行う必要がある。サイバーセキュリティガイドラインとは、「経営者が認識する必要がある3原則」と「担当幹部に指示すべき『重要10項目』」を示したガイドラインであり、2015年12月28日に公表された。

サイバー攻撃によって機微な情報の流出やインフラの供給停止など社会に対して損害を与えて

しまった場合、社会からの経営者のリスク対応の是非、さらには経営責任が問われることもあるから注意が必要である。

要点2:内部不正やミスに備える

内部不正の潜在可能性を認識し、対策を検討することと、関係者のミスを防ぐとともに、ミスがあっても安全を守る対策を検討することが求められるとしている。

指針2:IoT のリスクを認識する

要点3:守るべきものを特定する

守るべき本来機能や情報などを特定する。たとえば、事故や誤作動が発生しても身体や生命、財産を守るための機能などを洗い出す。また、ネットワークにつなげるための機能についても、本来機能や情報の安全安心のために、守るべきものとして特定する。

要点4:つながることによるリスクを想定する

クローズドなネットワーク向けの機器やシステムであっても、IoT機器・システムとして使われる前提でリスクを想定する必要がある。たとえば、2015年にプリンタ複合機に蓄積された情報がインターネットで公開されるというインシデントが発生しているが、このような事態を防止する必要がある。

また、保守時のリスク、保守用ツールの悪用によるリスクも想定する必要がある。

要点5:つながりで波及するリスクを想定する

セキュリティ上の脅威や機器の故障の影響が、他の機器とつながることにより波及するリスクを想定する。特に、対策のレベルが低い機器やシステムがつながると、影響が波及するリスクが高まることを想定する。

ウイルス感染で踏み台にされたりすることで被害者から加害者に転じるケースも想定する必要がある。

要点6:物理的なリスクを認識する

持ち歩いたり公共空間に設置された機器等もIoTを構成することになるから、盗まれたり紛失した機器の不正操作や管理者のいない場所での物理的な攻撃に対するリスクを想定する必要がある。

また、中古品として売却された機器や廃棄された機器の情報などの読み出しやソフトウェアの書き換え・再販売などのリスクも想定する必要がある。

要点7:過去の事例に学ぶ

事例が蓄積されているパソコン等のインシデントや、先行するIoT機器のインシデントなどに学ぶ必要がある。

指針3:守るべきものを守る設計を考える

要点8:個々でも全体でも守れる設計をする

指針3は設計についての指針であることから、若干技術的な議論になる。

まず、「外部インタフェース経由のリスク」、「内包リスク」及び「物理的接触によるリスク」への対応が必要となる。また、個々のIoT機器・システムで対応しきれない場合は、それらを含む上位のIoT 機器・システムで対策を検討する。

要点9:つながる相手に迷惑をかけない設計をする

次に、IoT機器・システムの異常を検知できる設計を検討する必要がある。そのうえで、異常を検知したときの適切な振る舞いを検討する。

異常な状態が検知された場合、内容によっては影響が他のIoT機器・システムに波及する可能性があり、それを防ぐために IoT 機器・システムをネットワークから切り離す等の対策を検討し、切り離しや機能の停止が発生した場合、その IoT 機器・システムの機能を利用していた他の IoT 機器・システムやユーザへの影響を抑えるために、状況に応じて早期に復旧するための設計が必要となる。

前述したSoS(System of Systems)の世界では、例えば、家庭に設置された各スマートメーターがウイルスに感染して大きな電力消費量を誤って送信すれば、発電所の発電量にまで影響を及ぼし、過負荷で大規模な停電が発生して社会が麻痺するかもしれない。このようなリスクの存在を前提に、設計をする必要があるということである。

要点10:安全安心を実現する設計の整合性をとる

また、セーフティとセキュリティの設計を「見える化」することが有効である。

守るべき機能(要件)に対する脅威・リスク分析、セキュリティ対策検討、効果及び守るべき機能への影響の分析・評価を行い、評価結果が受容可能でない場合には再分析・再検討を行うなど、セーフティとセキュリティの相互の影響を確認する。

要点11:不特定の相手とつなげられても安全安心を確保できる設計をする

利用されている機器のメーカが意図していない不特定の機器が、インテグレータやユーザによってつなげられて利用されるケースが増えている。そのため、他の機器と接続する際、相手のメーカ、年式、準拠規格といった素性に関する情報を確認し、その内容に応じて接続可否を判断する設計をするなど、つながる相手やつながる状況を確認しその内容に応じてつながり方を判断する設計を検討する必要がある。

要点12:安全安心を実現する設計の検証・評価を行う

つながる機器やシステムは、IoT ならではのリスクも考慮して安全安心を実現する設計の「検証」のみならず「評価」を実施することが必要になる。

指針4:ネットワーク上での対策を考える

要点13:機器等がどのような状態かを把握し、記録する機能を設ける

機器等の状態や他の機器との通信状況を把握して記録する機能を検討するとともに、記録を不正に消去・改ざんされないようにする機能を検討する。

要点14:機能及び用途に応じて適切にネットワーク接続する

機能及び用途に応じてネットワーク接続の方法を検討し、構築・接続する。また、ネットワーク接続の方法を検討する際には、IoT機器の機能・性能のレベルも考慮する。機能・性能が限られたIoT機器については、IoT機器単体で必要なセキュリティ対策を実現することが困難なため、IoTシステム・サービス全体でセキュリティを確保することが必要である。

要点15:初期設定に留意する

IoTシステム・サービスの構築・接続時や利用開始時にセキュリティに留意した初期設定を行う。また、利用者へ初期設定に関する注意喚起を行う必要がある。

現実には初期設定のまま利用されている機器が多数あるからである。

要点16:認証機能を導入する

IoTシステム・サービス全体でセキュリティの確保を実現する認証機能を適用する。 また、IoT 機器の機能・性能の制約を踏まえた適切な認証方式を使用する必要もある。

指針5:安全安心な状態を維持し、情報発信・共有を行う

要点17:出荷・リリース後も安全安心な状態を維持する

IoT機器には製品出荷後に脆弱性が発見されることがあるため、脆弱性を対策した対策版のソフトウェアをIoT機器へ配布・アップデートする手段が必要である。 そのため、IoT機器のセキュリティ上重要なアップデート等を必要なタイミングで適切に実施する方法を検討し、適用する必要がある。

要点18:出荷・リリース後も IoT リスクを把握し、関係者に守ってもらいたいことを伝える

脆弱性情報を収集・分析し、ユーザや他のシステム・サービスの供給者・運用者に情報発信を行う。また、セキュリティに関する重要な事項は利用者へあらかじめ説明するとともに、出荷・リリース後の構築・接続、運用・保守、廃棄の各ライフサイクルで関係者に守ってもらいたいことを伝えておく。

要点19:つながることによるリスクを一般利用者に知ってもらう

不用意なつなぎ方や不正な使い方をすると、自分だけでなく、他人に被害を与えたり、環境に悪影響を与えたりするリスクや守ってもらいたいことを一般利用者に伝える必要がある。

周知の際には以下、4-2にも掲げた「一般利用者のためのルール」に記載の一般利用者向けのルールを参照したうえで、利用者への適切な周知を行う事が望ましい。

要点20:IoT システム・サービスにおける関係者の役割を認識する

IoT機器メーカやIoTシステム・サービス提供者及び一般利用者の役割を整理する。IoTでは多数の関係者が存在する。たとえば、自動車分野では自動車メーカ、通信事業者、自動車の所有者、運転者などが関係者となる。したがって、サービス開始時までにあらかじめシステム・サービス提供者が関係者間の役割分担を明確にし、それぞれの役割を正しく理解してもらえるよう努めておく必要がある。

要点21:脆弱な機器を把握し、適切に注意喚起を行う

ネットワーク上でIoT機器を把握する仕組みを構築し、脆弱性を持つIoT機器の特定を行う。 また、脆弱性を持つIoT機器を特定した場合には、該当するIoT機器の管理者へ注意喚起を行う。

一般利用者のためのルール

以上の5つの指針は、主としてIoT機器のメーカやサービスの提供者に向けたものであった。

これに対し、一般利用者に対しては、以下の4つのルールを示している。

ルール2) 初期設定に気をつける

ルール3) 使用しなくなった機器については電源を切る

ルール4) 機器を手放す時はデータを消す

牛島総合法律事務所

- コーポレート・M&A

- IT・情報セキュリティ

- 知的財産権・エンタメ

- 危機管理・内部統制

- 訴訟・争訟

- ベンチャー